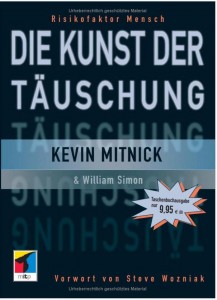

Im Jahre 2006 wurde ich auf das Buch aufmerksam. Da ich den Klappentext vielversprechend fand, habe ich mir sofort ein Exemplar besorgt und begann gespannt mit dem Lesen des Buches. Die ersten paar Kapitel waren spannend und auch lehrreich. Mit der Zeit aber lies die Spannung nach und die Geschichten wiederholten sich, was dazu führte, dass es richtig langweilig wurde. Nach etwa 100 Seiten gab ich das Lesen auf und legte das Buch auf die Seite. Im Sommer 2011 startete ich den zweiten Versuch das Buch doch noch zu Ende zu lesen.

Mein Fazit:

Die verschiedenen Kapitel umfassen immer eine Geschichte, welche verdeutlicht wie der Social Engineer an Informationen gelangt und diese gezielt einsetzt, um an weitere wichtige Informationen zu gelangen. Am Schluss der Geschichten gibt es eine Trickanalyse bei der beschrieben wird, warum das es so funktionieren kann. Auch gibt der Autor Tipps wie man sich und die Firma vor solchen Tricks schützen kann. Viele dieser Methoden, um an Informationen zu gelangen, werden heute wohl kaum mehr so einfach funktionieren, denn in den 80er Jahren war die Kenntnis über sensible Daten noch geringer als heute. (Ok, nicht überall!) Trotzdem gibt das Buch einen guten Überblick wie Social Engineering funktionieren kann.

Wenn man viel Zeit und die Motivation hat dieses Buch zu lesen, sich dabei mehr auf die kleinen Details in den Geschichten konzentriert, dann erfährt man als Leser einiges zum Thema Social Engineering. Und nein, man muss das Buch nicht am Stück lesen. Am einfachsten borgt man sich das Buch aus, liest soweit man Lust hat und blättert noch bis zum Schluss. Die Kapitel 15, 16 und 17 dürften vor allem diejenigen interessieren, die in einem Unternehmen zuständig für die Sicherheitsrichtlinien sind.